Abbandonata l’idea del touch-phone senza tastiera (la gamma Storm non è mai stata centratissima), BlackBerry nel nuovo Torch 9800 ha deciso di abbinare il touchscreen capacitivo alla tastiera estesa. L’idea non è male e si avvicina molto alla mia idea di usabilità di uno smartphone. Se avesse un processore più potente – e un display con migliore risoluzione – sarebbe in cima alla mia classifica.

Il Codice Azuni

Ha preso il via oggi – 4 agosto 2010 – l’iniziativa Codice Azuni varata dal ministro Renato Brunetta con lo scopo dichiarato di favorire un dibattito nazionale e internazionale sul tema della governance di Internet, con un approccio “dal basso”, ispirato al metodo seguito dal giurista sardo Domenico Azuni che raccolse norme, costumi e consuetudini per costituire il Sistema universale dei principi del diritto marittimo d’Europa.

L’idea dovrebbe raccogliere idealmente la proposta lanciata nel 2007 da Vinton Cerf, in occasione dell’Internet Governance Forum allo scopo di aprire un primo dibattito sulla governance di Internet con contributi alla riflessione “sulle problematiche, sulle sfide e sulle opportunità che Internet pone”.

Stefano Quintarelli, che partecipa al tavolo di lavoro del progetto, spiega:

L‘idea è di iniziare a fare una raccolta di contributi dal basso per arrivare poi a una mappatura il più possibile sistematizzata dei problemi, le sfide che la rete pone, e delle opportunità che offre; successivamente come fece Azuni che raccolse le regolamentazioni di tutto il mondo, raccogliere le relative best practices regolamentari mondiali (o loro motivata assenza) e poi cecare di trarre da queste dei riferimenti regolamentari raccomandabili.

Questo primo dibattito (Codice Azuni beta) durerà un mese perché, verosimilmente, le argomentazioni raccolte saranno valutate per essere portate all’IGF che avrà luogo a metà settembre, ma l’iniziativa deve proseguire costruttivamente (e superare quindi la fase beta). Opinioni e contributi vengono raccolti attraverso una mailing list raggiungibile a questo indirizzo e pubblicati su http://mail.azunicode.it/pipermail/rfc/.

Come ha scritto Wolly, che ha realizzato il sito dell’iniziativa, “non lo so se è un operazione di facciata o se è una cosa seria, io propendo per la cosa seria e in ogni caso partecipare è un opportunità, viste le varie proposte di legge che si sono succedute negli anni”. Sottoscrivo, è per questo motivo che diffondo la notizia: il periodo di raccolta dei contributi coincide in pratica con il mese di agosto, intrinsecamente di scarsa attenzione per via delle vacanze estive, ma riuscire a far sentire la voce degli utenti sarebbe un bel goal.

Per governance non si deve intendere solamente un’imposizione legalizzata di muraglie, recinzioni, cancelli o strumenti di controllo: questa iniziativa potrebbe anzi essere un’occasione per trasmettere un orientamento opposto e far pensare a regole in ordine ai diritti degli utenti, alle pratiche applicate da operatori e altri fornitori di servizi, all’accesso ad Internet in banda larga (in Finlandia è un diritto riconosciuto dalla legge, in Italia stiamo ancora aspettando, nonostante una certa promessa formulata proprio del ministro Brunetta), al riconoscimento dei principi della neutralità della rete (in Cile è riconosciuta per legge, negli USA la FCC la sta promuovendo)…

Afghan Leakdown

Sono varie e contrastanti le conseguenze della pubblicazione di Afghan War Diary, 2004 – 2010 da parte di WikiLeaks e – a cascata – di New York Times, Guardian e Der Spiegel.

Da un lato c’è chi apprende nuove informazioni su ciò che sta accadendo in Afghanistan da sei anni a questa parte: è noto che ci sia una guerra in corso e che purtroppo durante le operazioni belliche possano verificarsi “errori”, meno nota è la loro entità e le reali conseguenze, dirette o indirette.

Dall’altra parte, chi sta conducendo questa guerra accusa WikiLeaks di aver commesso un atto che indebolisce la democrazia e di aver messo in pericolo altre persone (cosa che la guerra ha comunque già fatto). Posizione supportata anche da alcuni media (qui l’articolo del Washington Post che bolla Wikileaks come un’organizzazione criminale e auspica la sua eliminazione).

Limitarsi alle parole non è sufficiente, ma le autorità USA hanno cominciato a passare ai fatti e colto un’occasione propizia, prendendo la mira su Jacob Appelbaum, un collaboratore di WikiLeaks che – appena tornato negli USA dall’Olanda – ha subìto dagli ufficiali della dogana una perquisizione, un fermo con un interrogatorio mirato e il sequestro dei telefoni cellulari, ottenendo la promessa di subire il medesimo trattamento in occasioni analoghe. In seguito, un incontro con due persone presentatesi come agenti FBI.

Contromisura adottata da Wikileaks, verosimilmente approntata prima di questa vicenda, il file cifrato Insurance: 1,4 GB di informazioni riservate, pronte a fuoriuscire allargandosi a macchia d’olio qualora accadesse qualcosa a Julian Assange o alla stessa WikiLeaks. Linkato nella pagina web dell’Afghan War Diary, il file (molto più corposo di quanto già finora diffuso e pubblicato) è in circolazione sulle reti di condivisione Torrent e quindi disponibile per il download. In caso di switch-off forzato della piattaforma, un oceano di nuovi dati (in molteplice copia) è quindi pronto per essere diffuso anche senza il supporto di WikiLeaks. Basta una password.

Dal 2011 chiavette Internet con allarme incluso

Sono molte le soluzioni di accesso ad Internet in mobilità che prevedono l’uso di un modem USB (chiamato familiarmente Internet key o chiavetta) abbinato ad un offerta con un tetto massimo espresso in ore o in Gigabyte. Oltre questo tetto massimo la navigazione si paga a consumo (per ogni ora o MB in eccesso) e, se un utente non si accorge di aver superato il limite contrattuale, l’addebito può arrivare a cifre inaspettate. Ma l’Authority delle Comunicazioni ora promette una soluzione contro il bill shock (cioè lo shock che un utente subisce quando riceve, senza alcun preavviso, una bolletta astronomica).

Stop alle bollette astronomiche per gi utenti di Internet mobile – Comunicato stampa Agcom.it

I clienti potranno scegliere un tetto di consumo e un allarme li avvertirà se l’hanno raggiunto – Gli operatori tenuti a fornire sistemi per il controllo in tempo reale della spesa

In sostanza, entro il primo gennaio 2011, gli operatori di telefonia mobile dovranno dare agli utenti la possibilità di fissare una soglia mensile di spesa per le soluzioni di connettività su rete mobile.

Quando l’utente si approssimerà al tetto prefissato, riceverà un avviso (attraverso il software di gestione della chiavetta, o via sms, o via mail). Al raggiungimento di quel tetto, l’utente non potrà più navigare, se non chiedendolo esplicitamente all’operatore.

In mancanza di un tetto prefissato entro il 31 dicembre 2010, si applicherà quello di 50 euro per gli utenti privati e di 150 euro per quelli business. C’è però un’ulteriore novità:

Le nuove tutele varranno sia sul territorio nazionale sia all’estero e saranno accompagnate dall’introduzione di mezzi più efficaci per il controllo del consumo derivante da traffico dati, anche mediante l’introduzione di sistemi di allerta e tetti mensili di spesa.

Con la stessa delibera l’AGCOM ha ricordato agli operatori l’impegno ad offrire piani tariffari che prevedano la tassazione a consumo effettivo dei servizi voce e soluzioni SMS più economiche e non discriminatorie rispetto a quelle applicate in ambito comunitario.

All’Apple Store come allo stadio

Pare che a Carugate venerdì scorso ci sia stata una rissa:quello che potrebbe sembrare il consenso riscosso da un’iniziativa promozionale di Paolino il mago dello spiedo, è in realtà l’attesa dell’avvio delle vendite del nuovo iPhone 4 presso l’Apple store del centro commerciale Carosello. Il numero di apparecchi disponibili era inferiore alla domanda e qualche animo si deve essere acceso oltremisura (melablog riporta testimonianze dell’accaduto).

Tra il serio e il faceto, Massimo Mantellini si chiama fuori da cotanto becero ed impaziente integralismo e minaccia di abbracciare altre fedi. Io mi limito a constatare la presenza di qualche mela marcia nel mondo degli apple-fan e mi auguro solo che le istituzioni non ingigantiscano l’episodio meditando di applicare anche a loro la tessera del tifoso.

(foto tratta da Affaritaliani.it e pubblicata qui dopo un lieve oscuramento dei volti dei presenti)

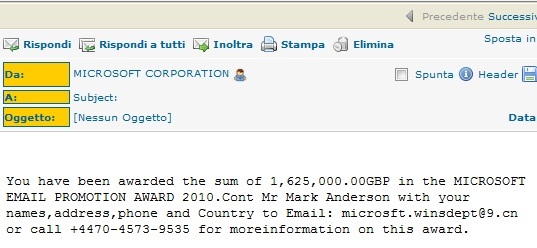

Non aprite quella mail

Chi ha in programma un viaggio troverà provvidenziale e tempestiva una mail che ha come mittente l’indirizzo autovelox @ poliziadistato.it e che “rende pubbliche le tratte stradali dove sono operativi, giorno per giorno, gli strumenti di controllo della velocità”.

Peccato che si tratti di una trappola che porta con se’ un virus, a cui la Polizia di Stato è completamente estranea. Di conseguenza, in caso riceviate una mail con quelle caratteristiche, cassatela senza pietà.

Il mittente, con l’indirizzo che fa riferimento a poliziadistato.it, serve a dare autorevolezza alla mail, ma dal momento che si tratta di un dato falsificabile in modo banalmente facile, mai fidarsi di ciò che appare attendibile.

La mail non è sgrammaticata come altri messaggi truffaldini diffusi in passato (evidentemente la mail del capitano Prisco Mazzi ha insegnato qualcosa ai malintenzionati) e chi ha escogitato questo espediente per diffondere il virus ha gioco facile: il numero di italiani in viaggio o in procinto di partire per le vacanze è elevato, il nuovo codice della strada con le sue nuove regole è appena entrato in vigore. L’utente italiano potrebbe dunque essere una facile preda di questo tranello, che stando a quanto comunicato dalla Polizia delle Comunicazioni proverrebbe dalla Germania (verificando il testo della mail si scopre poi che il percorso a cui conduce il link porta a server che si trovano in Ucraina e Colombia).

Il posizionamento di autovelox e tutor sulle strade italiane è comunque un dato pubblicamente disponibile: per saperlo basta andare nell‘apposita sezione del sito della Polizia di Stato.

YouTube pagherà la Siae

SIAE e YouTube annunciano di aver siglato un accordo di licenza che copre l’uso in Italia, in modalità streaming, di musica e opere audiovisive del repertorio SIAE nei video presenti sulla piattaforma YouTube.

La licenza ha una durata di tre anni, fino al 31 dicembre 2012. Come risultato dell’accordo, autori, compositori ed editori musicali rappresentati da SIAE saranno ricompensati quando viene utilizzata la loro musica.

I dettagli economici, non ufficializzati dai diretti interessati, sono illustrati nella loro forma ufficiosa da Daniele Lepido: l’ipotesi è da uno a quattro millesimi di euro a clic.

Non so se il modello si possa definire collect-per-click , ma in pratica il senso è quello: un iscritto alla Siae riceverà un compenso per ogni click ottenuto dalla sua opera pubblicata su YouTube (che mi auguro non sia obbligata alla compilazione del borderò).

Cile, la Net Neutrality è Legge dello Stato

Una volta tanto riesco ad anticipare l’amico Quinta nel dare una notizia che riguarda la net neutrality:

Cile: la neutralità della rete riconosciuta per legge – NNSquad.it

Il Cile è il primo Paese al mondo ad inserire nella propria legislazione il riconoscimento dei principi della neutralità della Rete.

Con un consenso che ha raggiunto un’ampia maggioranza, il parlamento locale ha varato una Legge che impone ai provider di garantire la libertà di accesso ad ogni tipologia di contenuti, servizi o applicazioni disponibili sulla rete, con un servizio che non possa applicare alcun tipo di discriminazione.

La stessa normativa obbliga i provider alla trasparenza delle condizioni praticate agli utenti e prevede un’oculata gestione dei parental controls, l’obbligo al consenso scritto per i servizi che prevedono pagamenti online e l’adozione di appropriate misure di sicurezza da parte degli ISP.

Il progetto di legge è stato presentato oltre tre anni fa con l’appoggio di schieramenti politici di diverso orientamento. Felipe Morande, ministro dei trasporti e delle telecomunicazioni, ha dichiarato che il governo cileno si impegnerà a dare a tutta la cittadinanza la possibilità di accedere ad Internet in banda larga entro otto anni.

Facebook mi ha appena offerto il caffé

Un regalone… ne riparliamo quando potrò spenderli in un outlet, fuori da Facebook.

Un regalone… ne riparliamo quando potrò spenderli in un outlet, fuori da Facebook.

L’eventualità non è impossibile: Facebook ha concluso un accordo con MOL, azienda malese che permetterà al social network di vendere Facebook Credit anche fuori dal network (al momento in oltre 500mila outlet in Oriente). E la moneta di Facebook potrebbe presto diventare una valuta virtuale per pagamenti reali, e rappresentare un’alternativa a strumenti come PayPal.

War Diary, 100 Megabyte di rivelazioni

L’operazione messa a segno da WikiLeaks nelle scorse ore (rivelatrice di un mondo di informazioni top secret sulla guerra in Afghanistan) ha molte sfaccettuature: non solo si tratta di uno scoop senza precedenti, ma – come scrive il Guardian – offre realmente “un quadro devastante della fallimentare guerra in Afghanistan”, mettendo in evidenza situazioni ed eventi mai trapelati, tra cui attacchi operati dai Talebani e stragi civili sconosciute e taciute.

Oltre 90mila file (ai 75mila iniziali se ne sono aggiunti altri 15mila), oltre 100 MB di informazioni che, facendo il giro del mondo, offrono al mondo un diario che copre un periodo va dal 2004 al 2009, con il suo triste bilancio di vittime.

Ora le notizie ufficiali, diffuse a livello istituzionale, avranno un sapore incerto per molte più persone di un tempo ed è forse questo il risultato più dirompente dell’insolita azione di intelligence attuata da WikiLeaks, alle cui spalle – dal 2006 – c’è l’australiano Julian Assange, che a Der Spiegel ha dichiarato di voler far capire al mondo la brutalità e lo squallore delle guerra: “Questo archivio cambierà l’opinione pubblica e il modo di vedere le cose delle persone che ricoprono ruoli politici e diplomatici influenti”.

P.S. (leggendo il testo riportato nella figura): Sunday, July 26? Mah…

Google News? Pas Merci!

I membri del Syndicat de la Presse Quotidienne Nationale – che rappresenta le più importanti testate francesi – hanno annunciato il progetto di un proprio strumento di aggregazione di notizie, che dovrebbe essere pronto entro fine 2010 per fare concorrenza alla celebre soluzione di Google. Più che di uno strumento, concettualmente, si tratterà di una risorsa: lo scopo dichiarato è infatti quello di monetizzare i contenuti (leggi l‘articolo completo su The New Blog Times).

hh

Hardware trojan horse

Con colpevole ritardo (che comunque non fa perdere il carattere d’attualità della notizia) segnalo un interessante post di Stefano che ci mette in guardia sui potenziali rischi di security derivanti da una gestione non pienamente consapevole di copiatrici e stampanti multifunzione:

La fotocopiatrice moderna: un colabrodo di dati

Perchè un hacker dovrebbe impiegare ore e ore del suo tempo cercando di penetrare i sistemi di una rete aziendale per carpirne i dati più sensibili e confidenziali, quando, con molto meno tempo e meno rischi di essere individuati, basta proporre un rimpiazzo economicamente vantaggioso di una fotocopiatrice?

Da poco meno di una decina d’anni, la maggior parte delle fotocopiatrici è dotata di un hard disk interno che, con l’opzione di default, consente la copia di ogni singola pagina fotocopiata e restituita all’utente su carta… (continua a leggere)

Sull’hard disk installato su queste macchine possono dunque rimanere molte informazioni riservate, che nella migliore delle ipotesi è opportuno eliminare prima della dismissione (vendita in permuta, rottamazione) della copiatrice.

Elemento da non trascurare: la copiatrice multifunzione (con modulo stampante di rete, scanner, fax) può non essere di proprietà dell’azienda che la utilizza, data la crescente proposta di soluzioni di renting all-inclusive (l’azienda dispone della copiatrice come se fosse di sua proprietà, in virtù di un contratto di noleggio a lungo termine che prevede un canone mensile che include materiali di consumo e manutenzione, praticamente tutto tranne la carta; in questo modo l’azienda fruisce di un servizio e non gestisce la copiatrice come cespite).

Questo utilizzo ovviamente impedisce all’azienda di prendere l’hard disk e di passarlo sotto uno schiacciasassi, ma non di (far) eliminare tutti i dati in esso contenuti.

Leaking News

Luca segnala:

Alcuni giornali italiani hanno già contattato Wikileaks per distribuire le intercettazioni nel caso che fosse introdotta la legge che ne vieta la pubblicazione. Una domanda: ma poi linkare i documenti pubblicati su Wikileaks sarebbe consentito o vietato? È una domanda che ha senso solo in un paese con poca libertà di informazione.

WikiLeaks raccoglie e pubblica materiale classificato e riservato da parte di fonti protette dall’anonimato, con l’obiettivo di fornire informazioni senza filtri, censure o pregiudizi. Il suo fondatore Julian Assange ha dichiarato: “Avremo completato la nostra missione quando ogni tecnico informatico, ogni bambino dell’asilo, ogni burocrate di un ministero saprà di poter pubblicare quello che vuole senza correre rischi”.

Missione impossibile? Dipende: in Islanda un mese fa è stata approvata all’unanimità una proposta di legge a favore della libertà di espressione e della tutela della privacy delle fonti utilizzate dai giornalisti e pare che il parlamento europeo sia orientato a favorire lo stesso principio anche nei Paesi dell’Unione Europea (di cui l’Islanda ancora non fa parte).

Se davvero la legislazione europea prendesse questa direzione, gli argini oggi predisposti dalla cosiddetta legge bavaglio potrebbero perdere le proprie fondamenta. Ma in realtà, già una volta entrata in vigore la legge islandese, si potrebbero rivelare inefficaci per un giornale o un sito informativo che riuscisse ad apriee la propria sede in Islanda (beninteso, non semplicemente con i server, ma con una redazione formalmente islandese) assoggettandosi alla legislazione di quel Paese e configurandosi come testata off-shore…

Più tacche per tutti

L’urgente conferenza stampa convocata per oggi alle 10 – ora di Cupertino – aveva un obiettivo fondamentale: tenere buoni gli utenti ed evitare un’eventuale class action per un problema che nelle scorse settimane ha provocato un’eco assordante.

Il numero uno di Apple non ha trascurato di puntualizzare che il problema di ricezione dell’iPhone non dovrebbe essere molto diffuso e comunque non esiste alcun Antennagate perché l’anomalia può affliggere anche altri apparecchi (ma non era un errore di calcolo delle tacche sul display di tutti gli iPhone?). Ciò nonostante non ha potuto non ammettere che il problema esiste e ha aggiunto che l’azienda sta studiando come risolverlo.

In ogni caso, per gli utenti del nuovo iPhone varrà la formula soddisfatti o rimborsati: chiunque non sarà soddisfatto dal proprio iPhone potrà restituire l’apparecchio e otterrà un rimborso (in contanti, o in buoni acquisto di altri prodotti Apple?). Coloro che invece vorranno tenerselo potranno avere una custodia, o un bumper (sì, quella specie di guscio Meliconi che riveste il perimetro dell’iPhone e scongiura i problemi di antenna), e saranno previsti rimborsi per chi dovesse averne già acquistata una.

La conferenza stampa è stata volutamente imperniata sull’amore che Apple prova per i propri utenti e sull’ostentata vocazione a renderli felici. Vedere Steve Jobs muoversi davanti ad un wallscreen che recita “We love our users” (amiamo i nostri utenti) o “We want every user to be happy” (vogliamo che ogni utente sia felice) è stato comunque abbastanza sorprendente.

Mancava solo una clip in cui attaccava un lucchetto a Ponte Milvio e lo avremmo potuto chiamare Step Jobs. Sempre che tutto questo amore nell’aere non voglia essere il preludio alla formazione di una setta della mela morsicata.

(immagine tratta da Engadget.com)