I test pubblicati attraverso i social network sono un espediente per carpire dati sugli utenti, verosimilmente a scopo di lucro e, comunque, alle spalle dei diretti interessati. Non è la prima volta che ne parlo e molto spesso l’attività dei loro autori è legata in primo luogo all’ecosistema di Facebook, che sulle informazioni personali vive e prospera.

Da qualche tempo a questa parte, però, sembra ci sia – almeno a livello di facciata – un’inversione di rotta ed ora è addirittura l’azienda di Mark Zuckerberg a dichiararsi parte lesa, da quanto si legge in una denuncia sporta nei confronti di Gleb Sluchevsky e Andrey Gorbachov: si tratta di due sviluppatori ucraini, che sono stati accusati di aver raccolto e analizzato dati personali di ignari utenti di Facebook, nonché di aver inserito pubblicità mirata “non autorizzata” nel loro feed di notizie, sfruttando un’app collegata alla piattaforma del social network.

Con la promessa di raccogliere un’entità limitata di informazioni, gli utenti sarebbero stati indotti all’installazione nel browser di un plug-in, in grado di accedere non solo ai dati dell’account, ma anche agli elenchi degli utenti “amici”, benché non pubblicamente visibili. Non è escluso che questa vicenda possa avere legami con un’altra violazione resa nota lo scorso autunno e relativa alla pubblicazione – da parte di un gruppo di hacker – dei messaggi privati di 81mila account Facebook, che a loro volta avevano portato alla diffusione delle informazioni relative a 176.000 profili (la punta di un iceberg, dal momento che il gruppo reo di questa operazione aveva dichiarato di possedere un database con dati di 120 milioni di account), tutte informazioni rivendibili sul mercato dei dati personali.

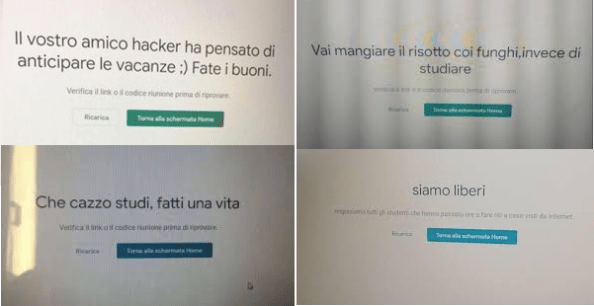

Quello che è certo è che almeno in un determinato periodo – tra il 2017 e il 2018 – i due ucraini hanno utilizzato il social network per pubblicare alcuni test sulla personalità, con titoli come “Di quale personaggio storico sei il sosia?”, “Hai sangue reale nelle vene?”, “Quanti veri amici hai?” o “Qual è il colore della tua aura?”. Domande decisamente poco esistenziali e soprattutto assolutamente inutili, ma abbastanza attraenti per qualche navigatore in cerca di passatempi senza impegno, pronti a cadere nel tranello in cambio di altri test e oroscopi “personalizzati”.

Dalla lettura della denuncia depositata venerdì scorso, tra le motivazioni sollevate l’azienda fa emergere per Facebook “un irreparabile danno alla reputazione”, con ripercussioni sugli utenti che avrebbero “effettivamente compromesso i propri browser” installando le estensioni richieste dalle app incriminate. Lo “schema” non avrebbe funzionato, tuttavia, se Facebook non avesse approvato l’iscrizione degli hacker – avvenuta con l’utilizzo di due pseudonimi – come sviluppatori autorizzati a sfruttare la feature legata all’accesso a Facebook. Su questa base Facebook punta il dito sui due sviluppatori per violazione del CFAA (Computer Fraud and Abuse Act). La scoperta dell’attività malevola sarebbe avvenuta in seguito ad “un’indagine sulle estensioni dannose” che sarebbero state poi notificate ai team di sviluppo dei browser interessati.

Questa azione legale – che segue di pochi giorni un’altra denuncia verso quattro aziende cinesi accusate da Facebook di aver venduto follower e like fasulli – permette a Facebook di attuare una strategia di difesa dalle denunce, che piovono da più parti nel mondo, in tema di violazione della privacy e della sicurezza delle informazioni. L’obiettivo è di far focalizzare l’attenzione di pubblico e media su hacker malintenzionati, spostandola dalle “debolezze” della piattaforma di social network emerse in casi precedenti, come quello di Cambridge Analytica.

Questo tipo di problema, però, è sorto anni fa e non è superfluo ricordare la denuncia, formulata qualche anno fa nei confronti di Facebook , di aver tracciato “con disinvoltura” le attività online di utenti iscritti e non iscritti al social network mediante i cookies attraverso una raccolta di dati attuata durante la lettura di post pubblici. In quell’occasione Facebook, aveva sostanzialmente ammesso la raccolta di informazioni, precisando che la causa era in un bug.

Se ancora oggi stiamo parlando di queste problematiche, la soluzione non è vicina. Ma, al netto di questa vicenda specifica, la domanda sorge spontanea: è proprio necessario cimentarsi in futili test sulla personalità dalla dubbia (inesistente) attendibilità? Certo, si tratta di giochi simili a quei test che si trovano su riviste da leggere in spiaggia sotto l’ombrellone o in una sala d’attesa. Ma almeno dietro a quelle pagine di carta non si nasconde nessuno pronto ad abbindolarci.

![rep1[1]](https://blog.dariobonacina.net/wp-content/uploads/2014/11/rep11.png?w=645&h=355)