L’attacco informatico confermato dall’Agenzia per la Cybersicurezza Nazionale non sembra niente di diverso dagli attacchi ransomware che colpiscono quotidianamente varie infrastrutture in tutto il mondo. Sicuramente in questo caso in cui sono state colpite aziende di dimensioni importanti, causando disservizi a un grande numero di utenti, la visibilità della vicenda è molto più ampia del solito. Come nel caso di ACEA che la scorsa settimana ha avuto problemi ai suoi sistemi informatici, senza però conseguenze dirette nei confronti degli utenti dei servizi di erogazione acqua o di energia elettrica.

Nel caso delle scorse ore è stata sfruttata una vulnerabilità già segnalata un paio di anni fa sui sistemi VMware ESXi e Cloud Foundation (ESXi), per la quale il produttore aveva reso disponibile un aggiornamento. Gli update non sono automatici: devono essere scaricati e applicati da chi utilizza questi sistemi. Naturalmente un aggressore può sempre essere qualche passo avanti e colpire dove non esiste ancora una soluzione, quindi non è detto che applicare tutti gli aggiornamenti disponibili metta al riparo da ogni minaccia, ma è una misura indispensabile da adottare per prevenire almeno i pericoli che derivano da vulnerabilità già note.

Applicare tempestivamente gli aggiornamenti di sicurezza e fare frequenti backup dei dati sono le soluzioni più semplici e concrete che chiunque (singoli utenti o grandi organizzazioni) può adottare per ridurre i rischi di incidenti informatici. Ricordatelo sempre.

Tag: agenzia per la cybersicurezza nazionale, attacco, Cloud Foundation, consapevolezza, csirt, cybersecurity, cybersicurezza, ESXi, informatico, ransomware, VMware

Ma cosa ci tocca leggere? Qui si parla di Assalto e 10 ore di battaglia senza la minima cognizione di causa. Come se fosse stato uno scontro diretto tra guardie e hacker, magari nell’atrio di ingresso del palazzo dell’Agenzia. Ci fa pensare ad un aspro combattimento e a un’impresa epica, con un’immagine che ci distrae dalla concretezza della nostra realtà in cui dovremmo semplicemente stare in allerta, ma senza questo livello di allarmismo. Nel mio immaginario si è materializzata una scena simile a questa:

Cos’è successo, in realtà? Che Killnet, ormai noto collettivo di hacker, ha colpito ancora con un attacco DDoS, questa volta prendendo di mira lo Csirt, il Computer Security Incident Response Team della nostra Agenzia per la Cybersicurezza Nazionale. Che però è riuscito a respingere l’attacco, un attacco digitale ovviamente, i cui aspetti più tecnici sono riassunti nel Bollettino Csirt pubblicato ieri.

Il collettivo, dai suoi canali Telegram, si è complimentato con i tecnici Csirt, con un messaggio che va letto anche tra le righe:

“CSIRT Italian, Eccellenti specialisti lavorano in questa organizzazione. Ho effettuato migliaia di attacchi a tali organizzazioni, anche cyberpol non dispone di un tale sistema per filtrare milioni di richieste. Al momento vedo che questi ragazzi sono dei bravi professionisti! Falso governo italiano, ti consiglio di aumentare lo stipendio di diverse migliaia di dollari a questa squadra. CSIRT, Accettate i miei rispetti signori!”

Il messaggio prosegue – pubblicato sempre con una traduzione italiana non perfetta, ma comprensibile – e fa capire meglio:

“Ho solo elogiato il sito csirt.gov.it e il loro team. Le restanti migliaia di siti italiani che non funzionano, è un peccato. Non pubblicheremo questo elenco perché le persone devono vedere tutto da sole. Spero che il sistema di monitoraggio italiano lo faccia per noi”

Non è dato sapere quali siano “le restanti migliaia di siti italiani che non funzionano”, in assenza di segnalazioni in questo senso si può ritenere che non siano stati rilevati disservizi riconducibili ad attacchi come quello sferrato contro lo Csirt, almeno per il momento… ma proprio per questo è necessario mantenere alta la guardia e sensibilizzare chi gestisce sistemi informatici su questo problema.

Scrivere titoli allarmistici senza fondamento non è d’aiuto, non fa capire cosa è accaduto, non contribuisce alla crescita di una cultura su questi argomenti e ci depista: continuiamo invece ad impegnarci nel concreto, per evitare che altri attacchino servizi pubblici o aziende private con ransomware a scopo di estorsione.

Tag: assalto, attacco, battaglia, csirt, cybersecurity, jacker

Da quanto tempo si parla di ransomware? E di phishing? Nel 2005 si parlava già di ransomware sui telefoni cellulari, pertanto si tratta di argomenti sufficientemente maturi per essere conosciuti dagli addetti ai lavori o da chi utilizza tecnologie digitali di comunicazione (dall’e-mail ai sistemi di messaggistica), quindi non è più il caso di spalancare occhi e bocca di fronte a notizie come quella dell’attacco informatico alla Regione Lazio.

Sulla vicenda abbiamo letto di tutto: virus, hacker, ipotesi terroristiche, coinvolgimento dell’FBI. All’origine di tutto, per l’ennesima volta, ci sarebbe stato un episodio di imprudenza: un dipendente (in smart working, ma questo dovrebbe essere un particolare poco rilevante) ha incautamente cliccato su un link pericoloso contenuto in un messaggio di posta elettronica ritenuto innocuo, portandosi in casa uno di quei ransomware che ha crittografato e blindato i dati dei sistemi informatici della Regione, mettendoli in ginocchio e bloccando il sistema di gestione delle vaccinazioni, delle prenotazioni e delle certificazioni. Le indagini di Polizia Postale e FBI metteranno in luce particolari sicuramente interessanti, per capire in che tempistiche si è verificato l’attacco (il clic avventato, secondo alcune fonti, sarebbe avvenuto settimane fa) e come è stato concretamente attuato.

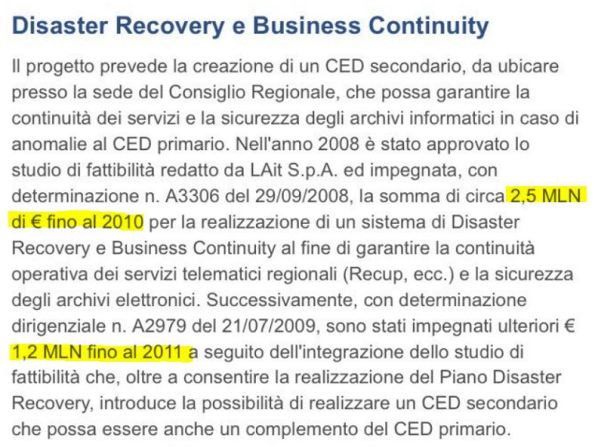

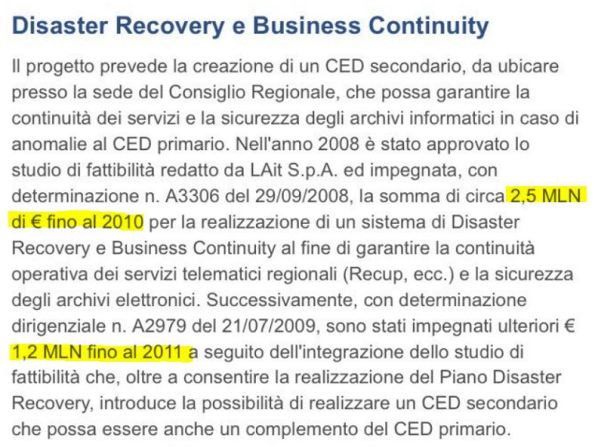

Certo, è auspicabile che siano state adeguate le tecnologie utilizzate nella realizzazione del piano di disaster recovery di qualche anno fa. Ne riporto un estratto nell’immagine, onde evitare che la fonte istituzionale non renda più disponibili queste informazioni, che includono anche l’ammontare di denaro pubblico investito a suo tempo:

Indubbiamente il numero di episodi legati a questo tipo di attacchi è in crescita e il fatto che il bersaglio sia un servizio di primaria importanza e di pubblica utilità rende ancora più evidente la necessità di soluzioni di sicurezza idonee a proteggere le informazioni gestite da un sistema. Il rapporto Clusit 2021, ha evidenziato che gli “attacchi gravi di dominio pubblico” (quelli che hanno avuto conseguente importanti su economia, società e politica) tra il 2019 e il 2020 sono aumentati del 12%, in buona parte originati da un’organizzazione criminale.

Tag: attacco, hacker, lazio, phishing, ragione, ransomware, regione, sistemi informatici, violazioni

Parler è ancora in cerca di hosting, ma prima che finisse offline ad opera di Amazon, qualcuno ha fatto in tempo a raccogliere i video girati il 6 gennaio in occasione dell’attacco a Capitol Hill e pubblicati sulla piattaforma. Con questo materiale, un programmatore ha composto un archivio di circa 80 Terabyte e lo ha messo a disposizione delle forze dell’ordine. ProPublica ne ha pubblicati 500 in ordine cronologico, per tentare una ricostruzione, seppur parziale, di ciò che è accaduto quel giorno.

Nonostante il materiale sia molto, la videocronaca non è “Tutto l’attacco minuto per minuto”, ma è in grado di raccontare – dal punto di vista di chi era presente – un evento senza precedenti, che è e sarà ancora per molto tempo oggetto di analisi. Non è affatto escluso – anzi, è verosimile – che questo materiale finisca in una produzione cinematografica (film, docufilm, documentario…) proprio perché può offrire un enorme contributo a delineare gli eventi di quel giorno.

I video non sono certo l’ultima parola sull’argomento, ma nel loro complesso ci aiutano a rispondere a due domande chiave sull’assalto: chi erano e quali erano le loro motivazioni? Tra un decennio, gli storici continueranno a scrivere tesi di dottorato su queste domande, così come hanno fatto sulla folla che ha preso d’assalto la Bastiglia il 14 luglio 1789 o sulla folla nel putsch della birreria di Adolf Hitler. Ma questi video di Parler ci comprendere in modo più approfondito e ci fanno vedere oltre quel numero relativamente piccolo di persone che sono state accusate di reati.

Sullo sfondo c’è comunque da considerare che eventi simili, caratterizzati dalla partecipazione di un numero relativamente elevato di persone, saranno sempre più facilmente documentabili e analizzabili per via della prassi di girare filmati con lo smartphone, per la condivisione sui social network. E questo indipendentemente dall’eventualità che la piattaforma venga sospesa (come avvenuto per Parler): con sempre maggiore frequenza è possibile constatare che la memoria social sopravvive alla pubblicazione stessa e va oltre al testo, all’immagine o al filmato che viene tempestivamente cancellato. Ed è sempre più difficile farla franca per chi cerca di eliminare le prove di ciò che ha pubblicato e di cui poi, per vari motivi, si è pentito: l’esercito dello screenshot è sempre in agguato e pronto a colpire.

Tag: amazon, attacco, Capitol Hill, congresso, diritti, Libertà di espressione, Parler, ProPublica, social network, trump, usa

Il ban di Donald Trump dai social network non è inopportuno per i suoi presupposti, ma deve esistere la sicurezza che simili sanzioni vengano inquadrate in un contesto regolamentato, non lasciate all’arbitrio e alla responsabilità di un soggetto privato, bensì fatte partire da un provvedimento – meglio se di una Authority – fondato su norme oggettive e valide per tutti. Altrimenti tanto vale riconoscere ad aziende come Facebook e Twitter, nell’ambito delle rispettive piattaforme, il ruolo di pubblico ufficiale, e questo vale anche per Apple, Google e Amazon per aver neutralizzato Parler, piattaforma senza particolare moderazione (in tutti i sensi), molto utilizzata da utenti appartenenti alla destra americana, anche – stando alla stampa americana – per organizzare l’attacco al Congresso del 6 gennaio.

I social network sono aziende private e pertanto per ognuna di esse potrebbe valere un principio di sovranità che conferirebbe loro l’autonomia di decidere come agire sui contenuti pubblicati degli utenti, o addirittura sugli account degli utenti stessi, al di à degli standard della comunità che già quotidianamente costituiscono un punto di riferimento per ciò che è consentito e ciò che non lo è. Tuttavia è da considerare con attenzione un aspetto non banale: il servizio offerto non è a circuito chiuso, ma è disponibile ad un pubblico molto vasto, dato il considerevole numero di iscritti (per non parlare del fatto che i contenuti condivisi come “pubblici” possono essere accessibili anche ai non iscritti) e la responsabilità di quanto pubblicato rimane dell’autore, dal momento che un social non è una testata giornalistica. Per questo si sta discutendo di questi provvedimenti in rapporto al principio della libertà di espressione.

Per quanto riguarda Facebook in particolare, suggerisco un interessante confronto (in modo aperto, critico e non superficiale) tra quanto fatto finora e il discorso che Mark Zuckerberg ha formulato alla Georgetown University sullo stesso argomento: Zuckerberg: Standing For Voice and Free Expression. Ripeto quanto scritto nell’introduzione di questo post: simili sanzioni su determinate persone devono essere considerate, ma inquadrandole da un punto di vista normativo comune a tutte le piattaforme, e fatte valere da chi ha l’autorità di procedere in tal senso. Se esistono già leggi che fanno valere questo principio, vanno fatte rispettare, ma se non esistono vanno promosse, perché non si tratta di un argomento di poca importanza.

Lo stesso discorso vale per quanto accaduto al social Parler, la cui app è stata rimossa dagli store di Apple e Google. Non solo: la piattaforma – accessibile da browser – è stata posta offline da Amazon, che la ospita sui propri server. Anche per questa facoltà di neutralizzazione serve una regolamentazione.

Riguardo a Facebook, sono convinto che le azioni di questi giorni non siano una retromarcia sulle proprie convinzioni sulla libertà di espressione, bensì una sorta di captatio benevolentiae nei confronti della nuova amministrazione americana, a cui strizza l’occhio dopo le accuse di monopolio e concorrenza sleale che hanno spinto alcune istituzioni a chiederne lo spacchettamento.

Tag: amazon, apple, attacco, congresso, diritti, facebook, google, Libertà di espressione, Parler, social network, trump, twitter, usa, zuckerberg

Ho. mobile, operatore del gruppo Vodafone, ha confermato di essere rimasto vittima di un attacco che ha portato la sottrazione dei dati personali “di parte degli utenti”, come è stato anticipato la scorsa settimana.

Il comunicato, da un lato, cerca di tranquillizzare la clientela:

L’azienda comunica che non sono stati in alcun modo sottratti dati relativi al traffico (sms, telefonate, attività web, etc.), né dati bancari o relativi a qualsiasi sistema di pagamento dei propri clienti.

Ma la conferma del tipo di dato sottratto all’azienda è nella risposta alla prima delle successive domande frequenti:

Quali dati sono stati sottratti?

Dalle ulteriori verifiche effettuate, che sono tuttora in corso, emerge che sono stati sottratti illegalmente alcuni dati di parte della base clienti con riferimento ai soli dati anagrafici (nome, cognome, numero di telefono, codice fiscale, email, data e luogo di nascita, nazionalità e indirizzo) e tecnici della SIM. NON sono stati in alcun modo sottratti dati relativi al traffico (telefonate, SMS, attività web, etc.) né dati bancari o relativi a qualsiasi sistema di pagamento dei propri clienti.

Come detto la scorsa settimana, è proprio con questi “soli dati anagrafici (…) e tecnici della SIM” che è possibile effettuare un’operazione di “sim swap”, che sostanzialmente permette di trasferire l’utenza su un’altra sim, quindi di clonarla… e questo non è meno preoccupante! Se ad esempio un utente avesse indicato quel numero telefonico come riferimento per ricevere OTP (One Time Password) per la conferma di pagamenti via bonifico o tramite carta di credito, un’eventuale clonazione della sua utenza consentirebbe ad altri di confermare transazioni a proprio beneficio. Prospettiva tutt’altro che rassicurante…

L’azienda comunque assicura che gli utenti i cui dati sono stati effettivamente copiati riceveranno una comunicazione personale con le indicazioni da seguire (simile a quella qui riportata). Ai clienti viene offerta inoltre la possibilità di chiedere gratuitamente la sostituzione della sim, che può essere effettuata solamente di persona presso un rivenditore autorizzato (la procedura prevede il riconoscimento fisico del cliente).

Tag: attacco, consapevolezza, dark web, data breach, dati personali, hacker, ho. Mobile, OTP, privacy, security, sicurezza, sim swap, vodafone

Se siete clienti di ho. Mobile (l’operatore di telefonia mobile low cost di Vodafone) questa notizia potrebbe interessarvi: ieri sera su Twitter è comparsa la notizia di un attacco hacker ai suoi danni dell’azienda, che avrebbe ottenuto un database con i dati anagrafici di 2,5 milioni di utenti, il cui contenuto sarebbe in vendita sul dark web. Cosa contiene questo archivio? Per ogni cliente ci sarebbe nome, cognome, codice fiscale, data di nascita, numero di telefono, email, indirizzo di residenza completo e codice ICCID della scheda telefonica.

Con questi dati un hacker può fare un’operazione che si chiama “sim swap” (trasferire l’utenza su un’altra sim, quindi sostanzialmente clonarla). Per andare al sodo, ecco i rischi possibili e le contromisure:

- se un giorno perdete il segnale e non capite il perché: ve l’hanno clonata, rivolgetevi a un punto vendita/centro assistenza e chiedete il “cambio carta” (vi daranno una nuova sim legata al vostro numero telefonico);

- se usate quel numero di telefono per l’autenticazione a due fattori su qualche servizio (ad esempio: conferma disposizioni da internet banking con OTP, ossia un codice temporaneo inviato da sms), comunicate alla banca un numero telefonico diverso.

Vedremo se l’azienda confermerà l’attacco e il data breach. Se ci saranno aggiornamenti, saranno integrati in questo post 😉

AGGIORNAMENTO: breach confermato, come da comunicazione pubblicata in homepage sul sito dell’azienda all’indirizzo https://www.ho-mobile.it/comunicazione/

Ne parlo in questo post: https://blog.dariobonacina.net/2021/01/04/ho-mobile-confermato-il-furto-di-dati-personali/

Tag: attacco, consapevolezza, dark web, data breach, dati personali, hacker, ho. Mobile, OTP, privacy, security, sicurezza, sim swap, vodafone

21 settembre: i media parlano di un attacco hacker alla Luxottica, con conseguente blocco della produzione nelle sedi Agordo e Sedico (BL). L’azienda – riferisce una nota sindacale Femca-Cisl – dichiara di aver subito un “tentativo mosso dall’esterno di entrare negli apparati informatici Luxottica”. Un attacco ransomware che però, riporta la stessa nota, sarebbe riuscito solo in parte perché le misure di protezione avrebbero retto, non si sarebbe verificato alcun data breach e il blocco della produzione sarebbe stato la conseguenza di una disconnessione precauzionale dei server.

20 ottobre: un tweet di Odisseus, un ricercatore indipendente, svela che Nefilim – un gruppo criminale – ha diffuso sul dark web ben 2 GB di dati dell’azienda veneta, pubblicando una dichiarazione che si conclude così:

Sembra che i consulenti per la sicurezza non sappiano fare il loro lavoro, o che sia stato chiesto loro da Luxottica di mentire per loro. Luxottica sapeva che il breach era avvenuto e ha ricevuto le prove

Oggetto del breach, informazioni sulle risorse umane e sul settore finanziario. La rivelazione spazza via tutte le minimizzazioni diffuse a settembre e fa apparire uno scenario per nulla rassicurante. A farne le spese non è solo Luxottica, che è parte lesa per il danno patrimoniale derivante dall’attacco e dal blocco della produzione, ma anche per questioni di immagine e, forse, di business. Ma le prime vittime di questa violazione sono tutte le persone i cui dati personali – e probabilmente anche sensibili – sono stati pubblicati.

Tag: attacco, cybersecurity, databreach, informatica, luxottica, nefilim, ransomware, sicurezza

10 settembre – Düsseldorf (Germania): la rete informatica dell’ospedale universitario della città tedesca viene bloccata da un attacco informatico. Una paziente, bisognosa di cure immediate, viene così trasferita al più lontano ospedale di Wuppertal, ma le sue condizioni sono troppo gravi e muore proprio perché non è stato possibile curarla tempestivamente. Secondo quanto riportato dalla stampa tedesca, si tratterebbe del primo caso di morte conseguente ad un ransomware, un malware che attiva un blocco sui contenuti dei computer colpiti, che possono essere sbloccati in seguito al pagamento di un vero e proprio riscatto.

21 settembre – Milano, Belluno, Padova – la rete di alcune sedi di Luxottica subisce un attacco sferrato allo stesso scopo (criptare i dati aziendali). L’azione non ottiene l’effetto sperato da parte dei malintenzionati, ma causa disagi che spingono l’azienda a disattivare alcuni servizi online e sospendere l’attività di alcuni reparti produttivi. Nel giro di alcune ore un problema analogo viene segnalato dal gruppo Carraro: attività lavorativa bloccata, settecento dipendenti in cassa integrazione per alcuni giorni, fino al ripristino dei sistemi informatici dell’azienda.

Sono solo due esempi recenti di quanto pericolisi possano essere attacchi di questo tipo. Gli ultimi in ordine di tempo, ma del tutto simili ad altri che sono accaduti in precedenza, ai danni di molte altre aziende, più o meno note al grande pubblico. Molto spesso – da chi non ha mai subìto conseguenze di rilievo – il “virus informatico” viene ritenuto un problema di lieve entità, con conseguenze superabili, da risolvere con un backup effettuato senza troppa attenzione. La realtà è ben diversa e naturalmente i problemi sono maggiori se l’attività dell’organizzazione ha importanza critica, coinvolge molte persone e viene svolta con un’infrastruttura complessa.

Non è necessario spiegare la criticità dell’attività di un ospedale, che si impegna nel curare e salvare vite umane (e si attendono conferme sulla possibilità che in un ospedale americano siano deceduti quattro pazienti per motivi analoghi), ma non deve sfuggire che un’azienda manifatturiera o di servizi che non può accedere alle proprie informazioni, può essere messa improvvisamente in ginocchio con conseguenze paragonabili alle peggiori crisi di mercato. Gli imprenditori, che sanno cosa significa avere un’azienda ferma e sanno cosa comporta dover mandare a casa i propri dipendenti, comprenderanno sicuramente la necessità di dotarsi di misure di sicurezza adeguate, che non devono più essere considerate un costo, ma un investimento.

Ma anche chi gestisce un servizio di interesse collettivo può cogliere l’occasione di riflettere su quanto possa essere a rischio un’attività il cui funzionamento tutti danno per scontato: dagli acquedotti agli enti che distribuiscono la corrente elettrica, fino alla gestione della viabilità di una città (semafori inclusi), i servizi che possono andare il tilt e creare danno estremamente seri sono moltissimi.

Proporzionalmente, questa necessità riguarda tutti noi: anche il privato cittadino ha solo da perdere, se non mette al sicuro i propri dati. Quindi cominciamo a vedere la sicurezza dei dati come una necessità, non come qualcosa in più.

Tag: attacco, backup, Belluno, Carraro, cybersecurity, Düsseldorf, germania, hacker, informatica informatico, Luxottiva, malware, milano, ospedale, Padova, ransomware, rete, security, sicurezza, virus

500mila caselle PEC sono state colpite da “un grave attacco informatico”, come riferisce Roberto Baldoni, vicedirettore del Dis (Dipartimento delle Informazioni per la Sicurezza) con delega alla sicurezza cibernetica. Di quel mezzo milione di caselle, quasi 100mila sarebbero collegate al Cisr (Comitato interministeriale per la sicurezza della Repubblica). Ad accusare il colpo più evidente, i servizi informatici degli uffici giudiziari dei distretti di Corte di Appello di tutta Italia. L’attacco sarebbe stato sferrato lo scorso lunedì 12 novembre e fermato tempestivamente spegnendo i server interessati. L’analisi dell’evento è comunque oggetto di indagine da parte della Polizia Postale e delle Comunicazioni.

Vale la pena ricordare che la violazione di una piattaforma di PEC significa qualcosa di molto serio, poiché non è stato violato il singolo account di un incauto utente che potrebbe aver scelto una password “semplice” da indovinare: è stato colpito un sistema che assicura una corrispondenza, fatto per garantire in modo inequivocabile l’identità del mittente, il contenuto del messaggio, l’avvenuta spedizione e il recapito con le relative informazioni (data e ora). La falla potrebbe quindi essere, molto verosimilmente, nelle misure di protezione del sistema, quindi è una seria questione di sicurezza.

Non esistono ancora dati ufficiali che rivelino il nome del service provider colpito dall’attacco, ma secondo quanto riferito da alcune testate (come RaiNews, La Stampa e La Repubblica), la vittima sarebbe il Centro Dati Telecom di Pomezia.

“Andrà tutto bene”. Ma, come dico sempre, nel mondo digitale la sicurezza al 100% non esiste.

Tag: attacco, baldoni, cisr, dis, pec

A proposito di quanto detto e scritto in occasione degli attacchi informatici subìti dalla Farnesina e dei sospetti caduti sui Russi, gli stessi che avrebbero violato le mail di Hillary Clinton e favorito le elezioni di Donald Trump, probabilmente veicolati da un malware “simile a quelli usati anche dalla scuola russa di polizia informatica“, emerge ora un’interessante ipotesi:

il più famoso e controverso gruppo di hacker, noto come APT28, di probabile origine russa, potrebbe aver copiato del codice di una nota azienda italiana, Hacking Team

Va detto che l’azienda milanese è piuttosto scettica al riguardo:

(…) già nei giorni successivi all’attacco hacker subito dalla società, tutti i produttori di software hanno potuto leggere il codice di Hacking Team e aggiornare i sistemi operativi per neutralizzarlo, come risulta dalle verifiche effettuate dalla società dopo l’hackeraggio. Alla luce di questa premessa, Hacking Team ritiene assurdo che APT28 possa aver utilizzato per le sue recenti azioni il software della società reso pubblico dopo l’hackeraggio del luglio 2015 (…)

Tutto plausibile. A meno che qualcuno – con un punto interrogativo comparso sopra la propria testa – non abbia pensato: “Aggiornare i sistemi operativi?”

Tag: apt28, attacco, clinton, codice, cybersecurity, farnesina, hacking team, informatico, leak, malware, sicurezza, trump

“Mancanza di opportune decisioni politiche e gestionali”: secondo Giuseppe Esposito, vicepresidente del Copasir (Comitato Parlamentare per la Sicurezza della Repubblica), sono queste le motivazioni delle criticità e vulnerabilità che hanno aperto le porte all’attacco informatico che ha colpito il Ministero degli Esteri nel 2016 e partito, secondo quanto riferito dal Guardian, dalla Russia. Da alcuni dettagli emersi nelle scorse ore, però, si apprende che l’attività di spionaggio ai danni della Farnesina potrebbe essere iniziata nel 2014.

“Sulla cybersecurity in molte parti le nostre piattaforme sono un colabrodo” ha evidenziato con perspicacia Esposito. Ma questa, probabilmente, è l’unica certezza che abbiamo, mentre su tutto il resto è ancora necessario fare chiarezza. A cominciare dai sospetti caduti sui russi, gli stessi che avrebbero violato le mail di Hillary Clinton e favorito le elezioni di Donald Trump, ma sui quali non sono state ancora trovate prove: il dato ancora sconosciuto è la reale origine degli attacchi, che potrebbero essere stati veicolati da un malware “simile a quelli usati anche dalla scuola russa di polizia informatica“.

In realtà il Ministero degli Esteri ha confermato solo di aver subito alcuni attacchi, che non avrebbero penetrato “un livello criptato di firewall” (eh?), senza confermare – ne’ tantomeno accennare – alcun sospetto sulla loro provenienza. Nulla avrebbe comunque compromesso le comunicazioni di Paolo Gentiloni (all’epoca responsabile del ministero), dal momento che per la corrispondenza riservata farebbe abitualmente uso solo di “carta e penna”. Il non trascurabile fatto che Gentiloni, in passato, sia stato ministro delle Comunicazioni la dice lunga sulla sua fiducia nella sicurezza dei sistemi di comunicazione utilizzati a livello istituzione e conferma – seppur indirettamente – le considerazioni di Esposito sulle “piattaforme colabrodo”.

Ma perché sono un colabrodo? Quello che Esposito dice in merito alla mancanza di opportune decisioni politiche e gestionali è un riferimento ai limiti delle nostre istituzioni: semplicemente, ancor oggi che ci troviamo nel 2017, la sicurezza delle informazioni non è ritenuta una priorità, perché la classe politica è formata in buona parte da persone che non sono in grado di coglierne l’importanza strategica. E se il dna del nostro parlamento non fosse ancora così prevalentemente analogico, forse si saprebbe almeno qualcosa sull’impiego di quei 150 milioni di euro previsti dalla Legge di Stabilità per la cybersecurity.

Tag: attacco, copasir, donald trump, esteri, farnesina, gentiloni, giuseppe esposito, hillary clinton, informatico, ministero, mogherini

Il sistema elettronico di ticketing della metropolitana leggera MUNI di San Francisco è stato attaccato nei giorni scorsi a colpi di ransomware (un software creato allo scopo di bloccare l’accesso a sistemi e informazioni) e l’autore che l’ha preso in ostaggio dichiara che non lo libererà se non riceverà il riscatto richiesto (una cifra intorno ai 70mila dollari). Nel frattempo l’azienda di trasporti permette ai passeggeri di viaggiare gratuitamente, una misura precauzionale che però i titoli dei media evidenziano con enfasi, come se fosse la conseguenza più importante di questo incidente. In realtà è solo la più diretta e si tratta letteralmente del “minore dei mali”: se un criminale, anziché il servizio di biglietteria, prendesse di mira il sistema di gestione della viabilità di treni e tram, la città potrebbe finire nel caos in pochi attimi, con conseguenze pericolosissime per l’ordine cittadino e l’incolumità della popolazione.

La pericolosità di attacchi come questo è evidentissima se si pensa a quelli subìti, alcuni mesi fa, da tre istituti ospedalieri negli Stati Uniti. Giova ricordare ciò che scrivevo il mese scorso a proposito dello spettro ricorrente di una cyber-guerra:

Ricordiamoci, comunque, che nel digitale la sicurezza assoluta non esiste (mentre il business correlato alla cyber security è in crescita) e teniamolo presente quando si parla di Internet of Things, l’Internet delle cose: alla rete è possibile collegare gli elettrodomestici, la tv e altri dispositivi, ma anche elementi e componenti degli impianti di una utility. Pensiamo a cosa potrebbe accadere se un attacco informatico avesse per obiettivo il sistema di gestione di una rete di trasporto pubblico, un acquedotto, un metanodotto, la rete elettrica.

In virtù della crescente tendenza a ricorrere a soluzioni cloud e a collegare in Rete ogni genere di dispositivo, se parallelamente non si provvede all’adozione di adeguate soluzioni di sicurezza, il rischio di ritrovarsi un’azienda o una cittadinanza in ginocchio è maledettamente concreto.

Tag: attacco, hacker, muni, san francisco, security, sicurezza

Naturalmente, anche a livello internazionale, molte testate giornalistiche parlano del sanguinario attacco alla sede di Charlie Hebdo mostrando su prime pagine e homepage le immagini dell’uccisione dell’agente di polizia. Immagini di impatto sul lettore, utilizzate per fare leva sulla sua emotività e catturarne l’attenzione in modo più efficace.

Peccato, perché le alternative erano e sono moltissime. Anziché cedere alla strumentalizzazione mascherata da diritto di cronaca, ad esempio, sarebbe stato sufficiente attingere alle copertine della rivista e dare a molti lettori – soprattutto a coloro che da ieri ne leggono e parlano senza nemmeno capire cosa sia realmente accaduto – l’occasione di iniziare a conoscere e capire meglio l’entità della vicenda. Dico “iniziare a capire”, perché al momento la verità su cosa abbia spinto quelle persone a causare una simile tragedia è intuibile, ma non è affatto stabilita.

Naturalmente quella del sensazionalismo è solo la forma più immediata di strumentalizzazione di questa vicenda, a cui si agganciano e agganceranno altre categorie, con argomentazioni più subdole e altri fini.

Tag: attacco, attentato, charlie hebdo, giornalismo, satira, stampa, tragedia

Il putiferio che in queste ore viene dipinto con tinte apocalittiche e indicato come “il più grande cyber-attacco della storia” (o addirittura “l’attacco hacker che ha quasi distrutto internet”) sarebbe la degenerazione di una diatriba digitale. In realtà la vicenda appare largamente sovradimensionata: meno allarmante di come è stata trattata da molti, sarebbe nata da un attacco perpetrato ai danni di Spamhaus (che aggiorna una black list di generatori di spam, molto utilizzata) da parte di Cyberbunker, un hosting provider olandese, che “indispettito” per essere finito nella lista dei cattivi avrebbe pensato bene di spedire un po’ di fuffa digitale a Spamhaus, abbastanza da bloccarne l’attività.

Concordo sul fatto che l’evento sia indubbiamente considerevole: i due si sarebbero scambiati un botta-e-risposta che avrebbe raggiunto picchi da 300 Gbps (si parla di 300 Gigabit al secondo, circa 35 Gigabyte). Spamhaus, coadiuvata da CloudFlare, sarebbe riuscita a parare i colpi e a costringere Cyberbunker a orientare i propri attacchi altrove.

L’attacco si sarebbe quindi propagato anche ad alcuni Internet Exchange (quello che ha subito maggiori disservizi è il Linx, che il 23 marzo per un’ora ha lavorato al 50% delle proprie possibilità).

Tuttavia, analizzando alcune rilevazioni in tempo reale fornite da vari servizi disponibili sul web, non sembra affatto di essere vicini alla distruzione di Internet: il Real-Time Web Monitor di Akamai evidenzia effettivamente i picchi di traffico nelle zone interessate da questa vicenda, ma a livello globale mostra una situazione piuttosto tranquilla.

Come suggerito da un equilibrato articolo di Gizmodo, inoltre, è possibile consultare anche il traffico mensile rilevato da Internet Traffic Report.

Osservandolo notiamo anzi che all’inizio di marzo c’è stato di peggio (maggiori picchi di traffico, generati probabilmente da altre cause), ma nessuno ne ha parlato con l’enfasi di questi giorni e in effetti Internet è ancora in piedi, nonostante da qualche parte si legga che si è trattato di “qualcosa di simile alle bombe nucleari”, armi che però disintegrano, mentre finora al massimo abbiamo assistito a eventi temporanei.

Quindi è doveroso osservare questi fenomeni con molta attenzione, ma è opportuno porre altrettanta attenzione anche ai termini utilizzati per parlarne.

Tag: akamai, attacco, cloudflare, ddos, Internet, spamhaus, traffico