Ricordate di sistemare gli orologi…

Sì, “un’ora indietro”.

Sì, “si dorme un’ora in più”.

Sì, si torna all’ora solare. Quella “estiva” (da fine marzo a fine ottobre) è l’ora legale.

Sì, la sera farà buio prima.

Archivio dell'autore: db

Ora solare in arrivo…

Microsoft chi?

”Molti pensano che i nostri più grandi concorrenti siano Yahoo! o Bing. Ma il nostro più grande rivale nel settore dei motori di ricerca è effettivamente Amazon”

È quanto ha dichiarato Eric Schmidt – presidente di Googke – in occasione di un evento dedicato alle startup a Berlino.

Considerando che i due gruppi si sfidano anche nella logistica, la contrapposizione non potrà che ampliarsi…

Collegarsi a Internet a volte implica un sacrificio. Inconsapevole

La password WiFi sarà fornita solamente se il destinatario acconsentirà a cedere il proprio primogenito all’azienda, per la durata dell’eternità.

Il testo che avete appena letto è la Clausola Erode inserita nelle condizioni di servizio da accettare per essere abilitati ad utilizzare un hotspot WiFi pubblico a Londra, nell’ambito di un’indagine investigativa basata su un esperimento organizzato da F-Secure ed Europol e realizzata dal Cyber Security Research Institute con gli specialisti di sicurezza di SySS. La singolare clausola, che naturalmente non è mai stata applicata, è solo l’elemento più eclatante della disattenzione e della mancanza di consapevolezza degli utenti nell’utilizzo di servizi di connettività, concetti che l’esperimento aveva l’obiettivo di evidenziare.

Oltre al rischio di accettare e sottoscrivere clausole tutt’altro che chiare annegate nelle condizioni contrattuali, che troppo spesso vengono completamente ignorate per utilizzare un servizio, l’indagine ha fatto emergere che è sufficiente una spesa minima per mettere in funzione un accesso WiFi che, nel consentire l’accesso a Internet, possa spiare tutta l’attività dell’utente connesso.

F-Secure ha chiesto a Finn Steglich della SySS di realizzare un kit WiFi portatile, affinché potesse essere attivato agevolmente in un punto qualunque della città. Con una spesa di circa 200 euro è stato realizzato un piccolo sistema perfettamente funzionante e presentato in rete con un nome “credibile”.

Il primo obiettivo era rilevare quanti utenti avrebbe agganciato uno hotspot sconosciuto una volta posizionato e reso disponibile.

In mezz’ora sono stati rilevati 250 dispositivi, 33 dei quali si sono connessi, 21 sono stati identificati. Sono stati captati 32 MB e sei utenti hanno accettato la clausola erode prima che venisse disattivata la pagina in cui erano riportare le condizioni di servizio.

In ogni caso, chi ha utilizzato il servizio per navigare in Internet si è sottoposto ad una rilevazione costante di tutta l’attività svolta online durante tutto il collegamento. Il rischio esiste, anche in considerazione del fatto che su molti smartphone è attiva per default la ricerca e l’aggancio del miglior accesso WiFi disponibile in zona. Se l’access point è aperto e non protetto, il collegamento può avvenire senza che l’utente se ne accorga e nel frattempo – se esiste un’attività di cattura dei dati in transito sul dispositivo – questi dati possono essere rilevati e memorizzati (smartphone o tablet lavorano anche quando rimangono in una borsa, quando ad esempio sono attive la ricezione di mail e altre app che ricevono o trasmettono informazioni).

La conclusione: il WiFi è molto utilizzato (laddove disponibile), ma gli utenti non sono a conoscenza delle possibilità e dei rischi derivanti da un uso incauto di queste tecnologie. L’avvertimento di F-Secure è chiaro: nessuno deve dare per scontata la sicurezza di un WiFi pubblico, che è un servizio da utilizzare con consapevolezza e, qualora la sicurezza dei dati sia critica, è opportuno adottare soluzioni di sicurezza, dalla VPN ad altre soluzioni ad hoc in grado di proteggere i dati.

E come conclude oggi Federico Guerrini nel suo articolo, per quanto riguarda coloro che hanno accettato la clausola Erode, “F-Secure, bontà sua, non ha intenzione di far valere i propri diritti (che comunque sarebbero difficili da sostenere in tribunale). È probabile, però, che d’ora in poi i genitori facciano un po’ più di attenzione”.

Nel video (con audio in inglese), il racconto dell’esperimento.

Windows, si salta alla 10

Avete ancora Windows XP? Non vi siete accorti che nel frattempo è uscito Windows Vista, Windows 7 e Windows 8, con l’update 8.1? O aspettavate la prossima versione ancora? Be’, scordatevi di Windows 9, perché Windows 10 sarà davvero rivoluzionario. Parola di Microsoft.

Però… un momento. Ma Windows 9 non è ancora uscito.

Perché presentano già Windows 10?

Si sono forse dimenticati di non aver ancora rilasciato la versione 9?

Assolutamente no, a Redmond sono molto più avanti di noi in tutti i sensi e – con sapiente strategia di marketing – hanno deciso che dopo Windows 8 si passerà direttamente a Windows 10, saltando un numero per evidenziare il notevole salto in avanti compiuto dal nuovo sistema innovativo. Che ripresenterà il menu Start – che era rimasto fino a Windows 7 – con programmi e applicazioni. Però sarà tutto nuovo!

Forse 😉

Password Gmail trafugate, un altro caso per riflettere

Da ieri circola la notizia di un clamoroso furto di password ai danni degli utenti di Gmail: si parla di circa 5 milioni di utenze, i cui dati di accesso sarebbero stati pubblicati da un utente del forum russo Bitcoin Security.

Nel comunicare la notizia, molte fonti indicano di rivolgersi al sito isleaked.com, per le opportune verifiche. Il sito è stato messo online a nome di Egor Buslanov, con un dominio registrato in data 8 settembre 2014, proprio due giorni prima della pubblicazione su Bitcoin Security (dati verificabili attraverso qualunque servizio whois disponibile in rete). Non fornisce alcun elenco, ma chiede all’utente di inserire il proprio indirizzo e-mail promettendo un celere responso. La homepage di default è scritta in russo, con versioni in inglese e spagnolo.

Questi presupposti – insieme a quanto sto per aggiungere – mi sembrano sufficienti ad essere guardingo e a non affrettarmi a sfruttare questo servizio. Per consapevole autolesionismo tecnologico ho inserito personalmente i dati di un account Gmail. Il responso è stato positivo, tanto che isleaked.com – per dimostrarsi attendibile – mi ha anche indicato i primi due caratteri della password che gli risulta trafugata. Peccato che non fossero affatto corrispondenti a quelli della password reale (ne’ attuale, ne’ precedente).

Questo risultato inattendibile, insieme al fatto che la verifica si basa sul fatto che un utente debba comunicare il proprio indirizzo e-mail ad uno sconosciuto, suggerisce di utilizzare la dovuta cautela e di rivolgere attenzione altrove. Certo, il rischio più immediato potrebbe essere limitato a ricevere un po’ di spam aggiuntivo, ma personalmente penso di poterne comunque fare a meno.

L’Online Security Blog di Google ieri ha pubblicato un articolo in cui si spiega che, fra tutti i dump pubblicati in rete (ottenuti dalla combinazione di dati provenienti da fonti esterne a Google), le combinazioni username+password che possono realmente consentire l’accesso ad un account altrui sono meno del 2% e, in ogni caso, i sistemi anti-hijacking di Google sono in grado di bloccare buona parte dei tentativi di accesso fraudolento. Considerando che l’ecosistema Google in fatto di privacy è imbattibile (nel senso che loro sono maestri assoluti nel raccogliere ed elaborare informazioni personali altrui), penso che l’affidabilità di questi sistemi sia quantomeno verosimile.

Avete il dubbio che il vostro account possa essere stato compromesso? Non pensateci due volte: cambiate password, scegliendone una forte e sicura (come ricordavo qualche giorno fa), perché…

Il rischio aumenta quando la password è semplice e non è stata generata con gli opportuni criteri di complessità (ad esempio quelli illustrati nell’articolo Scegliere password più sicure su Mozilla Support, oppure in Creazione di una password forte a cura di Google Support). Oppure se il servizio di password reset è impostato con risposte prevedibili o facilmente reperibili.

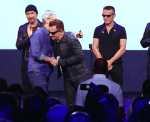

Apple Show 2014

In ordine di rilevanza – per il sottoscritto – e non di apparizione, ecco le novità presentate oggi da Apple.

- Songs of Innocence: l’ultimo album degli U2 viene rilasciato a costo zero a tutti gli utenti di iTunes fino al 13 ottobre.

Poi si paga, ovviamente, ma nel giro di un mese l’ultima fatica della band irlandese potrà raggiungere 500 milioni di utenti della piattaforma Apple. Certamente tutto avverrà in un arco di tempo più ristretto. Forse sarà necessario rivedere il concetto di riconoscimento sulle vendite espresso con i vari dischi (di diamante, di platino, d’oro e d’argento). Comunque si vocifera che ad Apple il giochino sia costato 100 milioni di dollari (al netto di altri eventuali compensi direttamente elargiti agli U2).

Poi si paga, ovviamente, ma nel giro di un mese l’ultima fatica della band irlandese potrà raggiungere 500 milioni di utenti della piattaforma Apple. Certamente tutto avverrà in un arco di tempo più ristretto. Forse sarà necessario rivedere il concetto di riconoscimento sulle vendite espresso con i vari dischi (di diamante, di platino, d’oro e d’argento). Comunque si vocifera che ad Apple il giochino sia costato 100 milioni di dollari (al netto di altri eventuali compensi direttamente elargiti agli U2). - Watch: lo smartwatch secondo Apple non si chiama iWatch, ma solo Watch. Accidenti. Design accattivante, materiali ricercati, tecnologia al top, una cospicua dote di funzioni, sistema operativo Watch OS. Il difetto più evidente, che relega anche questo smartwatch a ruolo di companion è la necessità di restare sincronizzato (e quindi vincolato) all’iPhone, a cui deve rimanere sempre appiccicato. La vera novità di questo settore – se e quando verrà presentata – sarà lo smartwatch indipendente da qualunque altro device, con nano-Sim integrata (tecnicamente già fattibile). Questo, intanto, arriverà sul mercato nel 2015. Dopo Natale. Che delusione.

- Pay: è la nuova piattaforma di pagamento basata su tecnologia NFC, a cui Apple – fino a due anni fa – non intendeva ricorrere, ma che la concorrenza ha già introdotto da tempo nei propri smartphone; qui c’è la differenza di poter pagare con un dito.

- iPhone 6 / Iphone 6 Plus: la nuova generazione dello smartphone più desiderato al mondo. Due modelli, con display di maggiori dimensioni rispetto alle generazioni precedenti (4,7 e 5,5 pollici), contraddistinti da un design sottile (quasi da iPhone Air), più potenti, iOS 8… Sicuramente il top della gamma, ma per le esigenze (reali o indotte) dell’utente, la concorrenza è a livelli comparabili. Non siamo più nel 2007, quando l’iPhone era… qualcosa di completamente diverso.

Facebook, meglio controllare l’avvio automatico dei video

Su Facebook vengono visualizzati un miliardo di video ogni giorno, in buona parte (ben oltre la metà) da dispositivi mobili, soprattutto smartphone e tablet. E forse – come sottolineato sul New Blog Times – è il caso di tenere presente alcuni aspetti:

- sul social network è attiva per default la riproduzione automatica dei video;

- visualizzare un video comporta il download di una determinata quantità di dati;

- i dispositivi mobili, al di fuori della copertura di una rete wireless, si connettono a Internet utilizzando un piano tariffario che prevede un monte in gigabyte.

Quando su Facebook si scorre la propria home, oppure una qualunque altra pagina (anche quella di un amico, di un gruppo, eccetera) è molto facile imbattersi in un filmato. Quando questo compare per intero sul display la riproduzione viene avviata a volume azzerato. Con una connessione che prevede dati illimitati (ad esempio WiFi/ADSL) questo non comporta problemi, ma da rete mobile la riproduzione automatica del video si traduce nell’istantaneo consumo di dati, addebitato in funzione del piano tariffario utilizzato.

Se negli ultimi tempi avete riscontrato l’esaurimento prematuro del vostro plafond di dati, il consumo inconsapevole di dati dovuto alla riproduzione automatica di video potrebbe essere una delle motivazioni plausibili (non l’unica rilevabile, ma una delle possibilità verosimili). Naturalmente – se il motivo è l’avvio automatico dei filmati – l’emorragia di byte si può tamponare e prevenire (con benefici anche sull’autonomia della batteria). Facebook indica come fare:

Puoi modificare le impostazioni di riproduzione automatica dell’applicazione Facebook scegliendo Sì, Solo Wi-Fi o No.

Android

Per regolare questa impostazione:

- Apri l’applicazione Facebook.

- Tocca il pulsante menu del telefono.

- Tocca Impostazioni.

- Scorri verso il basso e tocca Riproduzione automatica dei video.

- Scegli un’opzione.

iPhone e iPad

Per regolare questa impostazione:

- Accedi alle impostazioni del tuo telefono o tablet.

- Scorri verso il basso e tocca Facebook.

- Tocca Impostazioni.

- Sotto Video tocca Riproduzione automatica.

- Scegli un’opzione.

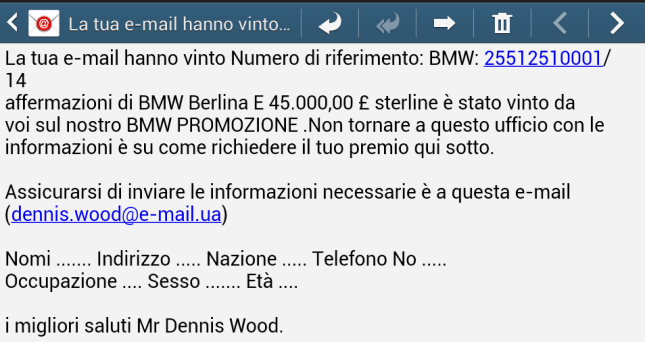

Specchietti per allodole sprovvedute

A volte mi chiedo se, per gli autori di questi messaggi di phishing maldestro, valga ancora la pena spedire massivamente queste esche ingannevoli con l’obiettivo fraudolento di raccogliere dati personali (da nomi e indirizzi fino agli estremi di carta di credito e/o conto corrente).

Davvero esiste qualcuno che casca in un tranello scritto in modo così approssimativo (ma soprattutto pessimamente tradotto) da far capire subito che si tratta di una truffa senza appello?

The Fappening, un’altra lezione sulla protezione di dati e foto personali

Avete letto o sentito del furto e della diffusione di foto personali ai danni di alcune celebrità come Kirsten Dunst, Kim Kardashian, Selena Gomez, Bar Refaeli e Jennifer Lawrence? E, soprattutto, avete capito cos’è accaduto?

In breve: le foto, inizialmente memorizzate sui loro dispositivi personali (iPhone, iPad, Mac), erano poi sincronizzate su iCloud (un disco fisso virtuale, cioè un servizio per l’archiviazione di dati in Internet realizzato da Apple per i propri utenti). L’impostazione standard (modificabile, sapendolo) prevede il salvataggio automatico delle foto per poterle gestire su Mac con iPhoto. In seguito ad un attacco hacker, le immagini – prevalentemente intime – contenute in tali spazi sono state copiate dagli account di queste persone e diffuse via web sulla piattaforma 4chan e su Reddit. Pare che l’obiettivo iniziale fosse quello di metterle sul mercato e venderle all’industria del gossip, ma negli Stati Uniti questo genere di azioni è reato e non hanno suscitato l’interesse atteso: per questo sarebbero state distribuite sul web.

Si è ripresentato – su più vasta scala – il problema di violazione della privacy accaduto due anni fa a Scarlett Johansson. Christina Aguilera e Mila Kunis (il colpevole era stato trovato e condannato a scontare 10 anni di reclusione e al pagamento di una sanzione di 76mila dollari).

Ciò che è accaduto poteva essere prevenuto, evitato da chi voleva davvero tutelare la propria privacy? Assolutamente sì, in modi sia analogici che tecnologici, che esporrò in ordine di efficacia:

- non scattare foto di quel genere (ok è un po’ radicale, ma è la soluzione che offre maggiori certezze);

- conoscendo il valore che tali foto possono acquisire sul mercato dei bavosi, se proprio non è possibile trattenersi dallo scatto hot, sembra decisamente opportuno mantenerle conservate su un supporto di memorizzazione fisico di cui si possa avere il reale controllo (scheda di memoria, chiavetta USB, hard disk, CD, DVD…)

- pensare allo scopo per cui è stata scattata la foto… era da mostrare a una persona, a una platea ristretta o a chiunque? Ecco. In ogni caso, lasciarla lì o trasferirla via chiavetta;

- se proprio dovete utilizzare un servizio cloud, scegliete una password complessa, createne una diversa per ogni account e, se il servizio prevede il password reset attraverso alcune domande, impostate risposte non facilmente identificabili (esempio: “Qual è il cognome di tua madre da nubile?” Risposta possibile: “Lansbury”, oppure “Merkel” o anche “Jeeg”… insomma, non dev’essere necessariamente reale perché potrebbe essere ottenibile da malintenzionati)

.

Intendiamoci: iCloud, così come Dropbox, GoogleDrive, OneDrive , non è affatto un sistema insicuro, la protezione dei dati che vengono memorizzati è assicurata da un algoritmo di cifratura AES a 128 bit. Ma è sufficiente arrivare a conoscere la password legata all’account per avere l’accesso. Come a dire: una cassaforte può essere ipersicura e a prova di qualunque scasso, ma basta averne la combinazione e il gioco è fatto. E ottenere la password dell’Apple ID (e quindi dell’account iCloud) di queste celebrità potrebbe non essere stato difficile, dato che – finché Apple non se n’è accorta – esisteva la possibilità di scovarla tramite un software. Il rischio aumenta quando la password è semplice e non è stata generata con gli opportuni criteri di complessità (ad esempio quelli illustrati nell’articolo Scegliere password più sicure su Mozilla Support, oppure in Creazione di una password forte a cura di Google Support). Oppure se il servizio di password reset è impostato con risposte prevedibili o facilmente reperibili.

Come già detto più volte in precedenza, nessuna soluzione tecnologica è in grado di garantire la sicurezza assoluta al 100% della propria efficacia. Quindi, meditate su questo aspetto.

Altri aspetti su cui è necessario meditare: l’accidentale (?) sacrificio della privacy in nome della vanità (le foto non sono state certo scattate per essere inviate al dermatologo per un controllo sommario) e – soprattutto – la diffusissima mancanza di consapevolezza dei rischi comportati da determinate azioni compiute attraverso Internet.

Coming soon by Apple

Apple si appresta ad una presentazione di novità e la anticipa alla sua maniera, ossia senza dire nulla, anche se… “vorremmo potervi dire di più”.

Che si tratti dell‘iPhone 6, del nuovo iWatch o di altro, non importa: la cerimonia sarà seguitissima, come sempre. Ma attenzione: la concorrenza incalza.

Perché una doccia gelata?

Perché proprio una doccia gelata e non un gimme five, un tuffo in acqua, una capovolta sul prato, un selfie mentre fate la V con le dita, o qualunque altro gesto?

L’Ice Bucket Challenge non è una novità di questi giorni ed è già stata utilizzata in passato per trasmettere messaggi di solidarietà e sensibilizzazione. La recente idea dell’ALS Ice Bucket Challenge è partita negli USA da Chris Kennedy, un giocatore di golf. Kennedy ha nominato Pat Quinn, un amico malato di SLA, e il passaparola è arrivato fino a Pete Frates, giocatore di baseball colpito dalla stessa malattia. Da lì la campagna – diventata poi virale – ha iniziato il suo giro del mondo per sensibilizzare tutti sugli effetti della malattia e sulla necessità di donazioni per la ricerca medica. La secchiata d’acqua gelida provoca istantaneamente irrigidimento nei muscoli, mentre la mente resta vigile. Chi si fa investire da questa doccia prova per un istante una sensazione di ciò che per un malato di SLA è invece la condizione in cui è costretto a convivere.

Il gesto è ovviamente simbolico, gli elementi più importanti dell’iniziativa sono l’informazione, una maggiore sensibilità nei confronti della SLA e – soprattutto – la donazione di fondi per la ricerca. Ognuno può fare ciò che ritiene opportuno. Chi vi partecipa con coscienza contribuisce a rendere efficace la campagna. Chi lo fa per approfittare di una vetrina e mettersi in mostra è un poveretto che non merita alcuna attenzione.

Per le vostre donazioni:

ALS Association

AriSLA

AISLA