Avete un account per l’Internet banking? Fate acquisti online pagando con carta di credito o strumenti come PayPal? Fate molta attenzione ai messaggi che vi invitano a confermare i vostri dati personali sul sito di uno di quei servizi, molto probabilmente si tratta di phishing: in tal caso il messaggio è una trappola con un link che, anziché portare al sito che vi interessa, rimanda ad una pagina web fasulla, realizzata appositamente per trarre in inganno gli utenti e indurli a inserire le proprie credenziali.

Inutile dire che così username e password finiscono in mani sbagliate. Dall’altra parte c’è chi può utilizzare l’account a nome di altri e utilizzarne conto corrente e carte di credito, ma c’è anche chi potrebbe rivendere i dati personali altrui sul dark web. E le conseguenze potrebbero non essere solo economiche: come spiega Kaspersky, in alcuni casi i dati altrui possono essere utilizzati a scopo di doxing: il doxing – o doxxing – consiste proprio nella ricerca e nella pubblicazione di informazioni private, personali se non sensibili, per ridicolizzare, denigrare o mettere in pericolo qualcuno.

Questo tipo di informazioni può essere ottenuto in molti modi, da contenuti condivisi superficialmente su social network, ma anche – come detto prima – tramite phishing. E sul dark web c’è un autentico mercato nero di informazioni personali che possono avere tariffe differenziate. Nomi, date di nascita, documenti di identità e codici fiscali possono costare anche meno di un euro, mentre la foto di una persona, un suo documento o una cartella clinica possono costare qualche decina di euro. Si possono trovare anche le credenziali per accedere a un conto corrente, e possono costare molto di più.

Quando ricevete un messaggio e-mail che sembra provenire da una banca, dall’istituto che ha emesso la carta di credito, dall’azienda che vi fornisce l’energia elettrica, dalle Poste o da qualunque mittente che possa sembrarvi affidabile, prima di cliccare sul primo link che trovate, verificate che si tratti effettivamente di ciò che sembra. A volte basta poco, perché il messaggio esteticamente è diverso da quelli autentici, o perché ci sono dettagli rivelatori nel testo del messaggio, che spesso tradisce una scarsa padronanza della lingua italiana. A volte il messaggio è invece ben realizzato, quindi dovete verificare l’indirizzo internet (url) del link che vi è stato indicato.

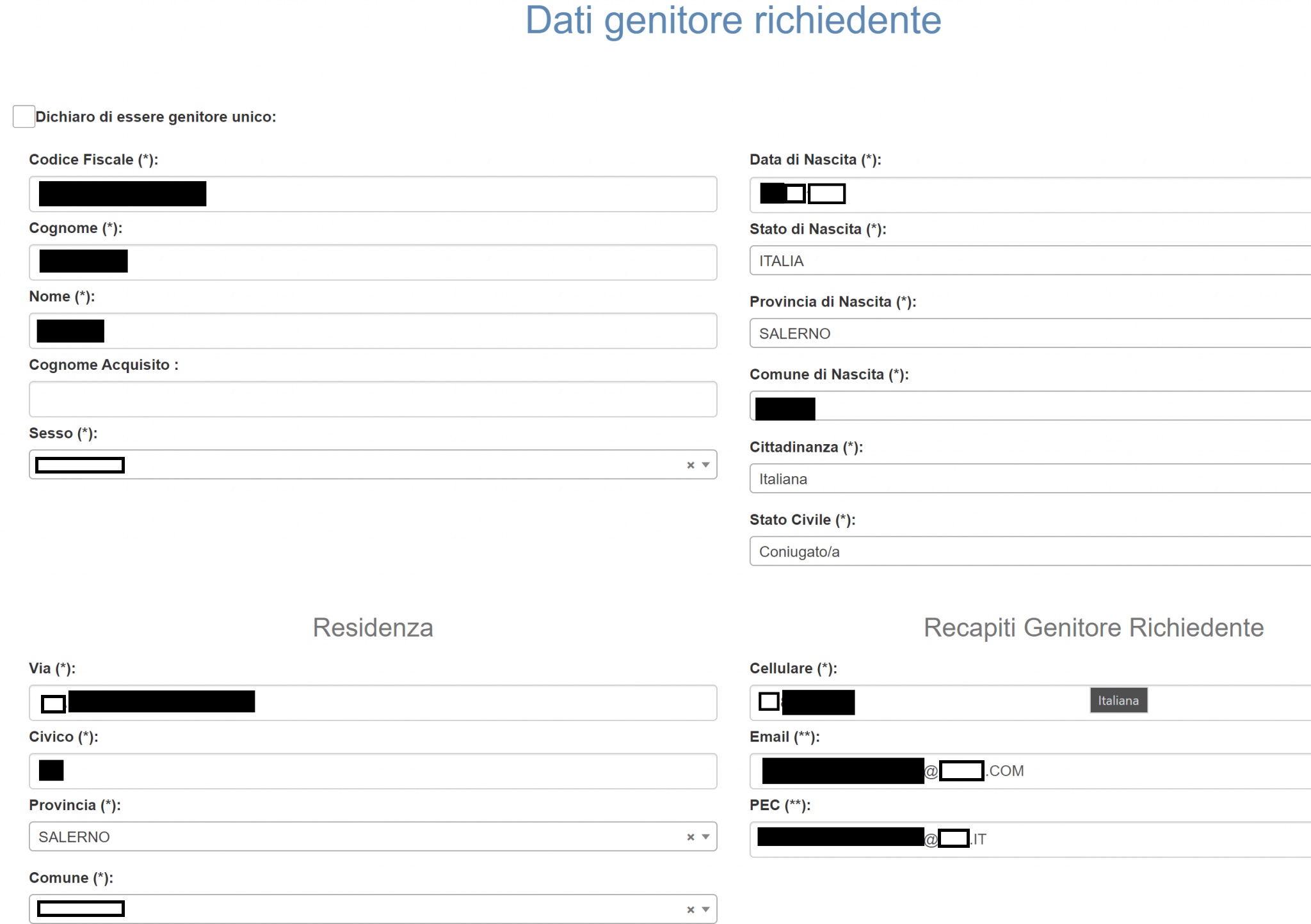

Guardate l’esempio dell’immagine seguente: l’indirizzo è chiaramente estraneo a Poste Italiane, ma spesso gli utenti non ci fanno nemmeno caso e proseguono a navigare ignari del pericolo. Occhio!

Lo stesso possiamo dire per questa pagina web, che evidentemente non è di Amazon: